Настройка ключа клиента

С помощью ключа клиента вы управляете ключами шифрования своей организации, а затем настраиваете Microsoft 365, чтобы использовать их для шифрования неактивных данных в центрах обработки данных Майкрософт. Иными словами, ключ клиента позволяет добавить уровень шифрования, который принадлежит вам, с вашими ключами.

Настройте Azure перед использованием ключа клиента. В этой статье описаны действия, которые необходимо выполнить для создания и настройки необходимых ресурсов Azure, а затем приведены шаги по настройке ключа клиента. После настройки Azure вы определите, какую политику и, следовательно, какие ключи следует назначить для шифрования данных в различных рабочих нагрузках Microsoft 365 в вашей организации. Дополнительные сведения о ключе клиента или общий обзор см. в статье Обзор ключа клиента.

Важно!

Настоятельно рекомендуется следовать рекомендациям, приведенным в этой статье. Они называются TIP и IMPORTANT. Ключ клиента обеспечивает контроль над корневыми ключами шифрования, область действия которых может быть не ниже, чем вся организация. Это означает, что ошибки, сделанные с этими ключами, могут иметь широкое влияние и привести к прерыванию обслуживания или безвозвратной потере данных.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас, перейдя в центр пробных версий на портале соответствия требованиям Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Поддержка Ключа клиента Microsoft Purview в Windows 365 доступна в общедоступной предварительной версии и может быть изменена.

Перед настройкой ключа клиента

Прежде чем приступить к работе, убедитесь, что у вас есть соответствующие подписки Azure и лицензирование Microsoft 365, Office 365 и Windows 365 для вашей организации. Необходимо использовать платные подписки Azure. Подписки, которые вы получили через бесплатную, пробную версию, спонсорскую подписку, подписки MSDN и подписки в рамках устаревшей поддержки, не допускаются.

Важно!

Действительные лицензии Microsoft 365 и Office 365, которые предлагают ключ клиента Microsoft 365:

- Office 365 E5

- Microsoft 365 E5

- Соответствие требованиям Microsoft 365 E5

- SKU microsoft 365 E5 Information Protection & governance

- Безопасность и соответствие требованиям Microsoft 365 для FLW

Существующие лицензии На Office 365 Advanced Compliance по-прежнему поддерживаются.

Чтобы понять основные понятия и процедуры, описанные в этой статье, ознакомьтесь с документацией по Azure Key Vault . Кроме того, ознакомьтесь с терминами, используемыми в Azure, например с клиентом Microsoft Entra.

Если вам нужна дополнительная поддержка помимо документации, обратитесь в службу поддержки Майкрософт. Чтобы предоставить отзыв о ключе клиента, включая документацию, отправьте свои идеи, предложения и перспективы сообществу Microsoft 365.

Обзор действий по настройке ключа клиента

Чтобы настроить ключ клиента, выполните эти задачи в указанном порядке. Остальная часть этой статьи содержит подробные инструкции по каждой задаче или ссылки на дополнительные сведения о каждом шаге процесса.

В Azure:

Выполните следующие предварительные требования, удаленно подключись к Azure PowerShell. Для достижения наилучших результатов используйте Azure PowerShell версии 4.4.0 или более поздней:

Добавление ключа в каждое хранилище ключей путем создания или импорта ключа

Убедитесь, что в хранилищах ключей включено обратимое удаление.

Включение клиента после выполнения предыдущих задач:

Выполнение задач в Azure Key Vault для ключа клиента

Выполните эти задачи в Azure Key Vault. Эти действия необходимо выполнить для всех типов политик шифрования данных (DEP), используемых с ключом клиента.

Создание двух новых подписок Azure

Для ключа клиента требуется две подписки Azure. Корпорация Майкрософт рекомендует создавать новые подписки Azure для использования с ключом клиента. Ключи Azure Key Vault можно авторизовать только для приложений в том же клиенте Microsoft Entra. Вы должны создать новые подписки с помощью того же клиента Microsoft Entra, который используется в вашей организации, где назначены DEP. Например, с помощью рабочей или учебной учетной записи, которая имеет права глобального администратора в вашей организации. Подробные инструкции см. в статье Регистрация в Azure в качестве организации.

Важно!

Ключ клиента требует двух ключей для каждой политики шифрования данных (DEP). Для этого необходимо создать две подписки Azure. Корпорация Майкрософт рекомендует настроить по одному ключу в каждой подписке отдельных участников вашей организации. Эти подписки Azure следует использовать только для администрирования ключей шифрования для Microsoft 365. Это защищает вашу организацию в случае, если один из ваших операторов случайно, намеренно или злонамеренно удаляет или иным образом неправильно использует ключи, за которые они несут ответственность.

Количество подписок Azure, которые можно создать для организации, практически не ограничено. Следуя этим рекомендациям, мы сведем к минимуму влияние человеческих ошибок, помогая управлять ресурсами, используемыми ключом клиента.

Регистрация необходимых субъектов-служб

Чтобы использовать ключ клиента, в клиенте должны быть зарегистрированы необходимые субъекты-службы. В следующих разделах приведены инструкции по проверке того, зарегистрированы ли субъекты-службы в клиенте. Если они не зарегистрированы, выполните командлет New-AzADServicePrincipal , как показано ниже.

Регистрация субъекта-службы для приложения подключения ключа клиента

Чтобы проверить, зарегистрировано ли приложение подключения к ключу клиента в клиенте с правами глобального администратора, выполните следующую команду:

Get-AzADServicePrincipal -ServicePrincipalName 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Если приложение не зарегистрировано в клиенте, выполните следующую команду:

New-AzADServicePrincipal -ApplicationId 19f7f505-34aa-44a4-9dcc-6a768854d2ea

Регистрация субъекта-службы для приложения M365DataAtRestEncryption

Чтобы проверить, зарегистрировано ли приложение M365DataAtRestEncryption в клиенте с правами глобального администратора, выполните следующую команду:

Get-AzADServicePrincipal -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4

Если приложение не зарегистрировано в клиенте, выполните следующую команду:

New-AzADServicePrincipal -ApplicationId c066d759-24ae-40e7-a56f-027002b5d3e4

Регистрация субъекта-службы для приложения Office 365 Exchange Online

Чтобы проверить, зарегистрировано ли приложение Office 365 Exchange Online в вашем клиенте с правами глобального администратора, выполните следующую команду:

Get-AzADServicePrincipal -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000

Если приложение не зарегистрировано в клиенте, выполните следующую команду:

New-AzADServicePrincipal -ApplicationId 00000002-0000-0ff1-ce00-000000000000

Создание Azure Key Vault уровня "Премиум" в каждой подписке

Инструкции по созданию хранилища ключей описаны в статье Начало работы с Azure Key Vault. Эти действия помогут вам установить и запустить Azure PowerShell, подключиться к подписке Azure, создать группу ресурсов и создать хранилище ключей в этой группе ресурсов.

При создании хранилища ключей необходимо выбрать номер SKU: "Стандартный" или "Премиум". Номер SKU уровня "Стандартный" позволяет защитить ключи Azure Key Vault с помощью программного обеспечения ( защита ключей аппаратного модуля безопасности (HSM) отсутствует, а SKU уровня "Премиум" позволяет использовать модули HSM для защиты ключей Key Vault. Ключ клиента принимает хранилища ключей, использующие любой из номеров SKU, хотя корпорация Майкрософт настоятельно рекомендует использовать только SKU уровня "Премиум". Стоимость операций с ключами любого типа одинакова, поэтому единственной разницей в стоимости является стоимость в месяц для каждого ключа, защищенного устройством HSM. Дополнительные сведения см. в разделе Цены на Key Vault .

Ключ клиента недавно добавил поддержку ключей RSA, хранящихся в управляемом HSM, который является решением, совместимым с FIPS 140-2 уровня 3. Управляемый модуль HSM Azure Key Vault — это полностью управляемая высокодоступная однотенантная облачная служба, соответствующая стандартам, которая позволяет защищать криптографические ключи для облачных приложений с помощью проверенных модулей HSM уровня 3 с поддержкой FIPS 140-2. Дополнительные сведения об управляемом устройстве HSM см. в обзоре.

Важно!

Используйте хранилища ключей SKU уровня "Премиум" и защищенные HSM ключи для рабочих данных. Используйте хранилища ключей и ключи SKU уровня "Стандартный" только для тестирования и проверки.

Для каждой службы Microsoft 365, с которой вы используете ключ клиента, создайте хранилище ключей или управляемый модуль HSM в каждой из двух созданных подписок Azure.

Например, чтобы разрешить ключу клиента использовать DEP для сценариев Exchange, SharePoint и нескольких рабочих нагрузок, создайте три пары хранилищ ключей или управляемых модулей HSM, в общей сложности 6. Используйте соглашение об именовании, которое отражает предполагаемое использование DEP, с которым вы связываете хранилища. В следующей таблице показано, как сопоставить каждое хранилище ключей Azure (AKV) или управляемое устройство HSM с каждой рабочей нагрузкой.

| Имя Key Vault | Разрешения для нескольких рабочих нагрузок Microsoft 365 (M365DataAtRestEncryption) | Разрешения для Exchange | Разрешения для SharePoint и OneDrive |

|---|---|---|---|

| ContosoM365AKV01 | Да | Нет | Нет |

| ContosoM365AKV02 | Да | Нет | Нет |

| ContosoEXOAKV01 | Нет | Да | Нет |

| ContosoEXOAKV02 | Нет | Да | Нет |

| ContosoSPOAKV01 | Нет | Нет | Да |

| ContosoSPOAKV02 | Нет | Нет | Да |

Для создания хранилищ ключей также требуется создание групп ресурсов Azure, так как хранилищам ключей требуется емкость хранилища (хотя и небольшая), а ведение журнала Key Vault, если это включено, также создает сохраненные данные. Корпорация Майкрософт рекомендует использовать отдельных администраторов для управления каждой группой ресурсов, при этом администрирование согласовано с набором администраторов, управляющих всеми связанными ресурсами ключа клиента.

Для Exchange область политики шифрования данных выбирается при назначении политики почтовому ящику. Почтовому ящику может быть назначена только одна политика, и вы можете создать до 50 политик. Область политики SharePoint включает все данные в организации в географическом расположении или географическом расположении. Область для политики с несколькими рабочими нагрузками включает все данные в поддерживаемых рабочих нагрузках для всех пользователей.

Важно!

Если вы планируете использовать ключ клиента для нескольких рабочих нагрузок Microsoft 365, Exchange и SharePoint & OneDrive, создайте 2 хранилища ключей Azure для каждой рабочей нагрузки. Необходимо создать в общей сложности 6 хранилищ.

Назначение разрешений каждому хранилищу ключей

Определите необходимые разрешения для каждого хранилища ключей с помощью управления доступом на основе ролей Azure (Azure RBAC). Действия по настройке Azure Key Vault выполняются с помощью портала Azure. В этом разделе описано, как применить соответствующие разрешения с помощью RBAC.

Назначение разрешений с помощью метода RBAC

Чтобы назначить wrapKeyразрешения , unwrapkeyи get в Azure Key Vault, необходимо назначить роль "Пользователь шифрования службы шифрования Key Vault" соответствующему приложению Microsoft 365. См . статью Предоставление приложению разрешения на доступ к хранилищу ключей Azure с помощью Azure RBAC | Microsoft Learn.

Чтобы назначить wrapKeyразрешения , unwrapkeyи get для управляемого устройства HSM, необходимо назначить роль "Управляемый пользователь шифрования службы шифрования HSM" соответствующему приложению Microsoft 365. См. статью Управление ролями управляемого устройства HSM | Microsoft Learn.

При добавлении роли в Azure Key Vault выполните поиск по следующим именам для каждого приложения Microsoft 365:

Для Exchange:

Office 365 Exchange OnlineДля SharePoint и OneDrive:

Office 365 SharePoint OnlineДля политики нескольких рабочих нагрузок (Exchange, Teams, Microsoft Purview Information Protection):

M365DataAtRestEncryption

Если соответствующее приложение Microsoft 365 не отображается, убедитесь, что приложение зарегистрировано в клиенте.

Дополнительные сведения о назначении ролей и разрешений см. в статье Управление доступом на основе ролей для управления доступом к ресурсам подписки Azure.

Назначение ролей пользователей

Администраторы хранилища ключей или управляемые администраторы HSM , которые ежедневно управляют хранилищем ключей для вашей организации. Эти задачи включают резервное копирование, создание, получение, импорт, перечисление и восстановление.

Важно!

Набор разрешений, назначенных администраторам хранилища ключей, не включает разрешение на удаление ключей. Это преднамеренная и важная практика. Удаление ключей шифрования обычно не выполняется, так как это безвозвратно уничтожает данные. Рекомендуется не предоставлять разрешения на удаление ключей шифрования администраторам хранилища ключей по умолчанию. Вместо этого зарезервируйте это разрешение для участников хранилища ключей и назначьте его администратору только на краткосрочной основе, когда будет понятное понимание последствий.

Чтобы назначить эти разрешения пользователю в организации с помощью RBAC, см. статью Назначение ролей Azure с помощью портала Azure и назначение роли администратора Key Vault .

Участники , которые могут изменять разрешения в самом Azure Key Vault. Измените эти разрешения, когда сотрудники покидают вашу команду или присоединяются к ней. В редких случаях, когда администраторам хранилища ключей по закону требуется разрешение на удаление или восстановление ключа, необходимо также изменить разрешения. Этому набору участников хранилища ключей необходимо предоставить роль участника в хранилище ключей. Эту роль можно назначить с помощью RBAC. Администратор, создающий подписку, имеет этот доступ неявно, а также возможность назначать другим администраторам роль участника.

Добавление ключа в каждое хранилище ключей путем создания или импорта ключа

Существует два способа добавления ключей в Azure Key Vault или управляемый модуль HSM. Можно создать ключ непосредственно в ресурсе или импортировать ключ. Создание ключа непосредственно в Key Vault менее сложно, но импорт ключа обеспечивает полный контроль над тем, как создается ключ. Используйте ключи RSA. Ключ клиента поддерживает длину ключа RSA до 4096. Azure Key Vault не поддерживает оболочку и распаку с помощью ключей эллиптической кривой.

Управляемые модули HSM поддерживают только защищенные HSM ключи. При создании ключа для управляемого модуля HSM необходимо создать ключ RSA-HSM, а не другой тип.

Инструкции по добавлению ключа в каждое хранилище или управляемое устройство HSM см. в разделе Add-AzKeyVaultKey.

Подробные инструкции по созданию ключа в локальной среде и его импорту в хранилище ключей см. в статье Создание и передача ключей, защищенных HSM, для Azure Key Vault. Используйте инструкции Azure, чтобы создать ключ в каждом хранилище ключей.

Проверка срока действия ключей

Чтобы убедиться, что для ключей не задана дата окончания срока действия, выполните командлет Get-AzKeyVaultKey .

Для Azure Key Vault:

Get-AzKeyVaultKey -VaultName <vault name>

Для управляемого модуля HSM:

Get-AzKeyVaultKey -HsmName <HSM name>

Ключ клиента не может использовать ключ с истекшим сроком действия. Сбой операций с истекшим сроком действия ключа, что может привести к сбою службы. Настоятельно рекомендуется, чтобы срок действия ключей, используемых с ключом клиента, не был указан.

Дата окончания срока действия после установки не может быть удалена, но может быть изменена на другую дату. Если необходимо использовать ключ с датой окончания срока действия, измените значение срока действия на 31.12.9999 и используйте устаревший процесс подключения. Ключи с датой окончания срока действия, отличной от 31.12.9999, не выполняют проверку Microsoft 365. Служба подключения ключей клиента принимает только ключи без даты окончания срока действия.

Чтобы изменить дату окончания срока действия, для которой задано любое значение, отличное от 31.12.9999, выполните командлет Update-AzKeyVaultKey .

Для Azure Key Vault:

Update-AzKeyVaultKey -VaultName <vault name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Для управляемого модуля HSM:

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

Предостережение

Не устанавливайте даты окончания срока действия ключей шифрования, используемых с ключом клиента.

Убедитесь, что в хранилищах ключей включено обратимое удаление.

Если вы сможете быстро восстановить ключи, у вас меньше шансов столкнуться с расширенным сбоем службы из-за случайного или злонамеренного удаления ключей. Эта конфигурация называется обратимым удалением. Включение обратимого удаления позволяет восстановить ключи или хранилища в течение 90 дней после удаления без необходимости восстановления из резервной копии. Эта конфигурация автоматически включается при создании новых Azure Key Vault. Обратимое удаление нельзя отключить для управляемых ресурсов HSM. Если вы используете существующие хранилища, для которых этот параметр не включен, его можно включить.

Чтобы включить обратимое удаление в хранилищах ключей, выполните следующие действия.

Войдите в подписку Azure с помощью Azure PowerShell. Инструкции см. в статье Вход с помощью Azure PowerShell.

Запустите командлет Get-AzKeyVault . В этом примере имя хранилища — это имя хранилища ключей, для которого вы включаете обратимое удаление:

$v = Get-AzKeyVault -VaultName <vault name> $r = Get-AzResource -ResourceId $v.ResourceId $r.Properties | Add-Member -MemberType NoteProperty -Name enableSoftDelete -Value 'True' Set-AzResource -ResourceId $r.ResourceId -Properties $r.PropertiesУбедитесь, что для хранилища ключей настроено обратимое удаление, выполнив командлет Get-AzKeyVault . Если обратимое удаление настроено правильно для хранилища ключей, свойство Soft Delete Enabled возвращает значение True:

Get-AzKeyVault -VaultName <vault name> | fl

Прежде чем продолжить, убедитесь, что параметр "Обратимое удаление включено?". Для параметра задано значение True, а для параметра "Период хранения обратимого удаления (дни)" — значение "90".

Резервное копирование Azure Key Vault

Сразу после создания или любого изменения ключа выполните резервное копирование и сохраните копии резервной копии как в сети, так и в автономном режиме. Чтобы создать резервную копию Azure Key Vault или управляемого ключа HSM, выполните командлет Backup-AzKeyVaultKey .

Получение URI для каждого ключа Azure Key Vault

После настройки хранилищ ключей и добавления ключей выполните следующую команду, чтобы получить универсальный код ресурса (URI) для ключа в каждом хранилище ключей. Используйте эти URI при создании и назначении каждого DEP позже, поэтому сохраните эти сведения в безопасном месте. Выполните эту команду один раз для каждого хранилища ключей.

В Azure PowerShell:

(Get-AzKeyVaultKey -VaultName <vault name>).Id

Для управляемого модуля HSM:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

Подключение с помощью службы подключения ключей клиента

Служба подключения ключей клиента Microsoft 365 — это служба, которая позволяет включить ключ клиента в вашем клиенте. Эта функция автоматически проверяет необходимые ресурсы ключа клиента. При необходимости вы можете проверить ресурсы отдельно, прежде чем продолжить включение ключа клиента в клиенте.

Важно!

Эта служба пока недоступна для следующих сценариев:

- Клиенты для государственных организаций. См. раздел Подключение к ключу клиента для клиентов для государственных организаций ниже.

- SharePoint и OneDrive см. раздел Подключение к ключу клиента для SharePoint и OneDrive ниже.

- Клиенты, использующие управляемые модули HSM. См. раздел Подключение к ключу клиента с помощью устаревшего метода ниже.

Учетная запись, используемая для подключения, должна иметь следующие роли, удовлетворяющие минимальным разрешениям:

- Глобальный администратор — регистрация необходимых субъектов-служб.

- Читатель — в каждом из Azure Key Vault, используемых в командлете onboarding.

Установка модуля PowerShell M365CustomerKeyOnboarding

Войдите в подписку Azure с помощью Azure PowerShell. Инструкции см. в статье Вход с помощью Azure PowerShell.

Установите последнюю версию модуля M365CustomerKeyOnboarding, доступную из коллекции PowerShell. Убедитесь, что вы скачивание последней версии, перейдя на вкладку "Журнал версий" в нижней части страницы. Запустите сеанс PowerShell с правами администратора. Скопируйте и вставьте команду в Azure PowerShell и запустите ее, чтобы установить пакет. При появлении запроса выберите параметр "Да ко всем". Установка занимает несколько минут.

Использование трех различных режимов подключения

Существует 3 различных режима подключения, каждый из которых используется для различных целей в процессе подключения. Эти три режима: "Проверка", "Подготовка", "Включить". При выполнении командлета в разделе Создание запроса на подключение укажите режим с помощью параметра -OnboardingMode.

Проверка

Используйте режим "Проверка", чтобы проверить правильность конфигурации ресурсов, используемых для ключа клиента. Никакие действия для ресурсов в этом режиме не будут выполняться.

Важно!

Этот режим можно запускать столько раз, сколько угодно, если вы измените конфигурацию любого из ресурсов.

Подготовка

В режиме "Подготовка" выполняется действие с ресурсами ключа клиента, регистрируя 2 подписки Azure, указанные в командлете, для использования обязательногоretentionPeriod. Временная или постоянная потеря корневых ключей шифрования может нарушить работу службы или даже привести к потере данных. По этой причине ресурсы, используемые с ключом клиента, требуют строгой защиты. Обязательный срок хранения предотвращает немедленную и безотзывную отмену подписки Azure. После выполнения командлета для подписок может потребоваться до 1 часа, чтобы отразить изменения. Чтобы проверить состояние регистрации MandatoryRetentionPeriod, после выполнения командлета в режиме подготовки перейдите в режим проверки.

Важно!

Регистрация параметра MandatoryRetentionPeriod для подписок Azure является обязательной. Этот режим потребуется запустить только один раз, если командлет не предложит сделать это снова.

Включение

Используйте этот режим, когда будете готовы подключиться к ключу клиента. Параметр "Включить" позволит клиенту использовать ключ клиента только для рабочей нагрузки, указанной параметром -Scenario . Если вы хотите включить ключ клиента для Exchange и M365DataAtRestEncryption, выполните командлет onboarding в общей сложности 2 раза, по одному разу для каждой рабочей нагрузки. Перед выполнением командлета в режиме "включить" убедитесь, что ресурсы настроены правильно, что указано значением "Пройдено" в разделе "ValidationResult".

Важно!

Включение успешно подключит клиент к ключу клиента только в том случае, если ресурсы удовлетворяют проверкам в режиме проверки.

Создание запроса на подключение

Первым шагом в этом процессе автоматизации является создание нового запроса. PowerShell позволяет сжать результаты командлетов в переменные. Сжать новый запрос в переменную. Переменную можно создать с помощью символа $, за которым следует имя переменной.

В примере $request — это переменная, которую можно назначить запросу на подключение.

$request = New-CustomerKeyOnboardingRequest -Organization <tenantID> -Scenario <Scenario> -Subscription1 <subscriptionID1> -VaultName1 <AKVVaultName1> -KeyName1 <KeyName1> -Subscription2 <subscriptionID2> -VaultName2 <AKVVaultName2> -KeyName2 <KeyName2> -OnboardingMode <OnboardingMode>

| Параметр | Описание | Пример |

|---|---|---|

| -Организация | Введите идентификатор клиента в формате xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxx | abcd1234-abcd-efgh-hijk-abcdef123456 |

| -Сценарий | Введите рабочую нагрузку, к которой вы хотите подключиться. Варианты ввода: MDEP — ключ клиента для нескольких рабочих нагрузок EXO — ключ клиента для Exchange |

MDEP или EXO |

| -Subscription1 | Введите идентификатор подписки Azure для первой подписки, зарегистрированной для обязательного периода хранения. | p12ld534-1234-5678-9876-g3def67j9k12 |

| -VaultName1 | Введите имя первого хранилища Azure Key Vault, настроенного для ключа клиента. | EXOVault1 |

| -KeyName1 | Введите имя первого ключа Azure Key Vault в первом хранилище ключей Azure, настроенном для ключа клиента. | EXOKey1 |

| -Subscription2 | Введите идентификатор подписки Azure для второй подписки, зарегистрированной в течение обязательного периода хранения. | 21k9j76f-ed3g-6789-8765-43215dl21pbd |

| -VaultName2 | Введите имя второго хранилища Azure Key Vault, настроенного для ключа клиента. | EXOVault2 |

| -KeyName2 | Введите имя второго ключа Azure Key Vault во втором хранилище ключей Azure, настроенном для ключа клиента. | EXOKey2 |

| -Режим подключения | "Подготовка" — необходимая настройка выполняется для ваших ресурсов путем применения параметра MandatoryRetentionPeriod в подписках. Применение может занять до 1 часа . "Проверка" — проверяйте только Azure Key Vault и ресурсы подписки Azure, а не подключение к ключу клиента. Этот режим будет полезен, если вы хотите проверить все ресурсы, но решили официально подключиться позже. "Включить" — проверка ресурсов хранилища ключей Azure и подписки и включение ключа клиента в клиенте в случае успешной проверки. |

Подготовка или Включение или Проверка |

Войдите с учетными данными администратора клиента.

Откроется окно браузера с предложением войти с помощью привилегированной учетной записи. Войдите с помощью соответствующих учетных данных.

Просмотр сведений о проверке и включении

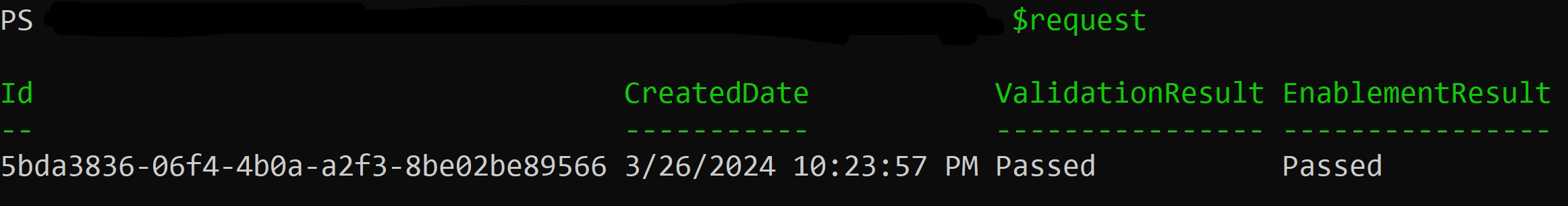

После успешного входа вернитесь в окно PowerShell. Запустите переменную, с которой вы сплотнили командлет подключения, чтобы получить выходные данные запроса на подключение.

$request

Вы получите выходные данные с идентификаторами, CreatedDate, ValidationResult и EnablementResult.

| Выходные данные | Описание |

|---|---|

| ИД | Идентификатор, связанный с созданным запросом на подключение. |

| CreatedDate | Дата создания запроса. |

| ValidationResult | Индикатор успешной или неудачной проверки. |

| EnablementResult | Индикатор успешного или неудачного включения. |

Клиент, готовый к использованию ключа клиента, имеет значение "Успех" в параметрах ValidationResult и EnablementResult, как показано ниже:

Если клиент успешно подключился к ключу клиента, перейдите к дальнейшим действиям .

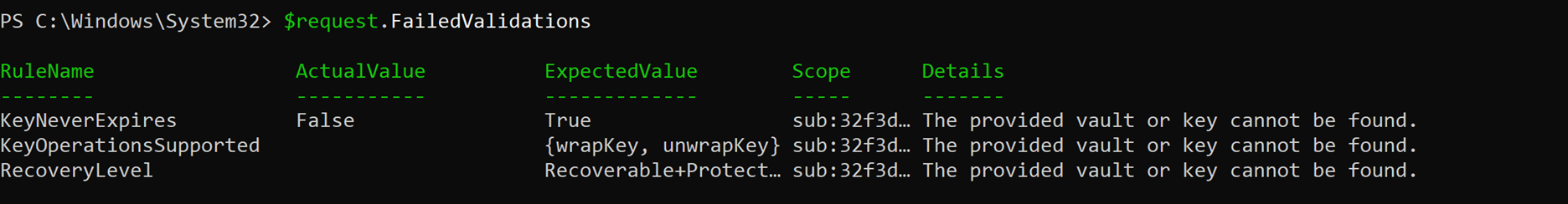

Сведения об устранении неполадок с неудачными проверками

Если проверка для клиента завершается сбоем, ниже приведены инструкции по изучению первопричины неправильно настроенных ресурсов. Чтобы проверить, какие неправильно настроенные ресурсы приводят к сбою проверки, сохраните результат подключения в переменную и перейдите к результатам проверки.

- Найдите идентификатор запроса, который вы хотите изучить, перечислив все запросы.

Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID>

- Сохраните конкретный запрос на подключение в переменной "$request".

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Выполните следующую команду.

$request.FailedValidations

Ожидаемое значение каждого правила отображается в столбце ExpectedValue, а фактическое значение — в столбце ActualValue. В столбце scope отображаются первые пять символов идентификатора подписки, что позволяет определить, в какой подписке и базовом хранилище ключей возникла проблема. Раздел "Сведения" содержит описание первопричины ошибки и способов ее обработки.

| RuleName | Описание | Решение |

|---|---|---|

| MandatoryRetentionPeriodState | Возвращает состояние объекта MandatoryRetentionPeriod. | Убедитесь, что был запущен режим "Подготовка". Если проблема не исчезнет, перейдите в раздел Неправильное состояние обязательного периода хранения. |

| SubscriptionInRequestOrganization | Ваша подписка Azure находится в вашей организации. | Убедитесь, что указанная подписка создана в указанном клиенте. |

| VaultExistsinSubscription | Azure Key Vault находится в подписке Azure. | Убедитесь, что Azure Key Vault создано в указанной подписке. |

| SubscriptionUniquePerScenario | Ваша подписка уникальна для ключа клиента. | Убедитесь, что вы используете два уникальных идентификатора подписки. |

| SubscriptionsCountPerScenario | У вас есть две подписки на каждый сценарий. | Убедитесь, что в запросе используются две подписки. |

| RecoveryLevel | Уровень восстановления ключа AKV — Recoverable+ProtectedSubscription. | Неправильное состояние обязательного периода хранения |

| KeyOperationsSupported | Хранилище ключей имеет необходимые разрешения для соответствующей рабочей нагрузки. | Назначение соответствующих разрешений ключам AKV |

| KeyNeverExpires | У ключа AKV нет даты окончания срока действия. | Проверка истечения срока действия ключей |

| KeyAccessPermissions | Ключ AKV имеет необходимые разрешения на доступ | Назначение соответствующих разрешений ключам AKV |

| OrganizationHasRequiredServicePlan | В вашей организации есть правильный план обслуживания для использования ключа клиента. | Убедитесь, что у вашего клиента есть необходимые лицензии |

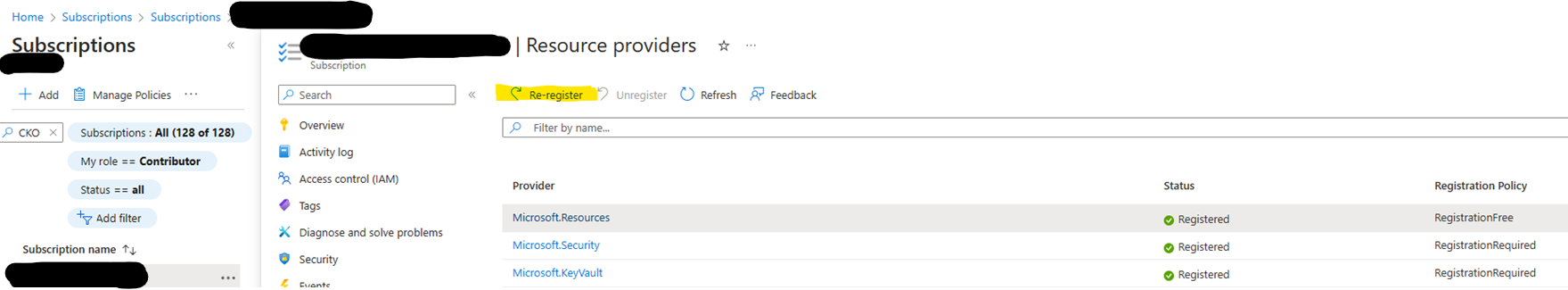

Неправильное состояние обязательного периода хранения

Если параметрУ MandatoryRetentionPeriodState присвоено значение "Recoverable" или "Recoverable+Purgeable" через час после запуска командлета onboarding в режиме "Подготовка" и в azure Key Vault включено обратимое удаление, выполните следующие действия.

- Убедитесь, что обе подписки Azure возвращают состояние "Зарегистрировано", выполнив следующие команды:

Set-AzContext -SubscriptionId <Subscription ID>

Get-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources

Повторно зарегистрируйте поставщиков ресурсов Microsoft.Resources и Microsoft.KeyVault в обеих подписках.

- Повторную регистрацию можно выполнить с помощью трех методов: портала Azure, Azure CLI и Azure PowerShell.

- Azure PowerShell:

Register-AzResourceProvider -ProviderNamespace Microsoft.Resources Register-AzResourceProvider -ProviderNamespace Microsoft.Keyvault - Azure CLI:

az provider register --namespace Microsoft.Resources az provider register --namespace Microsoft.Keyvault - Портал Azure:

- Azure PowerShell:

- Повторную регистрацию можно выполнить с помощью трех методов: портала Azure, Azure CLI и Azure PowerShell.

Чтобы проверить уровень восстановления ключа, в Azure PowerShell выполните командлет Get-AzKeyVaultKey следующим образом:

(Get-AzKeyVaultKey -VaultName <vault name> -Name <key name>).Attributes

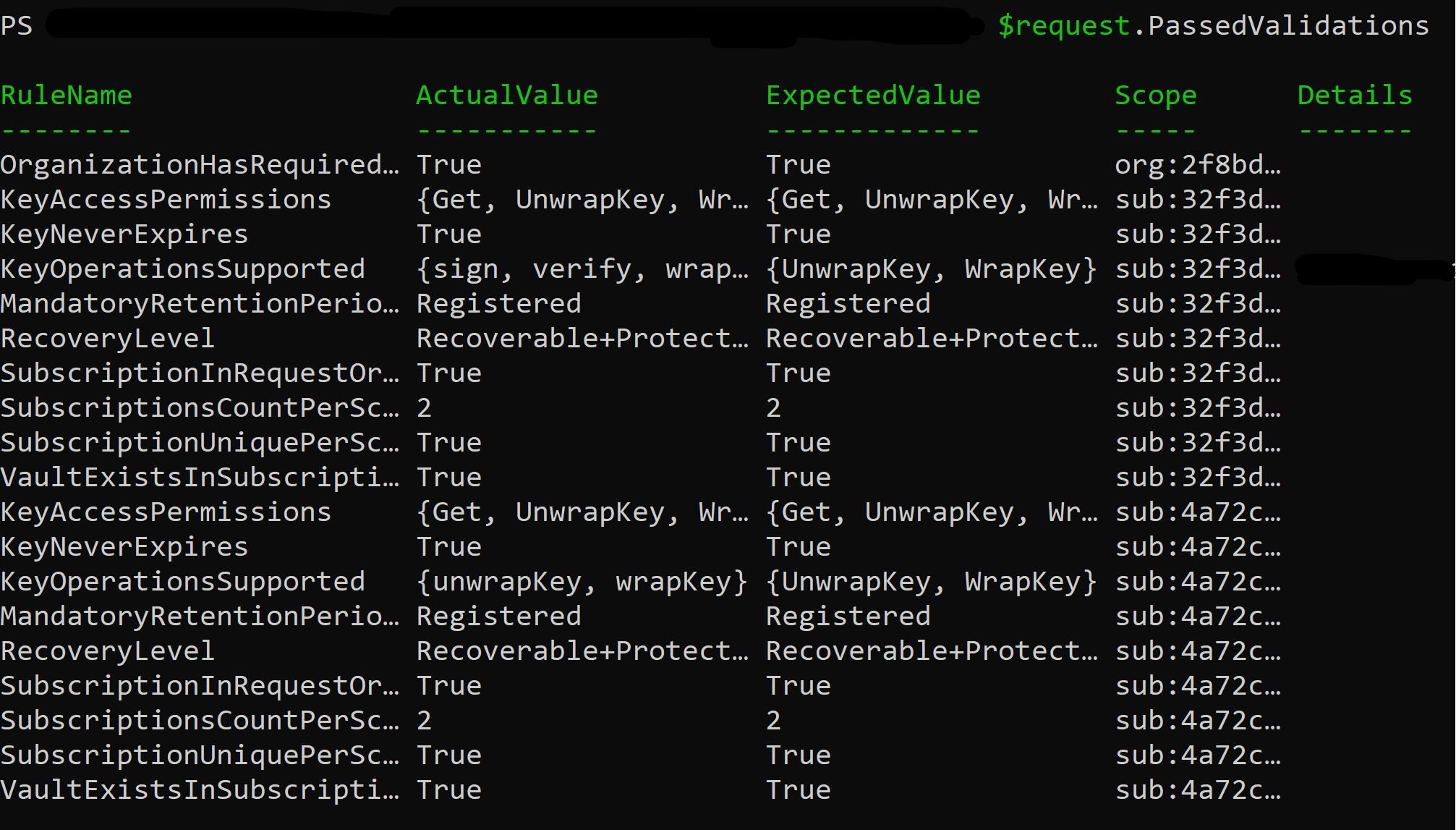

Проверка пройденных проверок

Чтобы проверить, какие проверки были пройдены, выполните следующие команды:

- Сохраните конкретный запрос на подключение в переменной "$request".

$request = Get-CustomerKeyOnboardingRequest -OrganizationID <OrganizationID> -RequestID <RequestID>

- Выполните следующую команду.

$request.PassedValidations

Подключение к ключу клиента с помощью устаревшего метода

Используйте этот метод только в том случае, если к вашему клиенту применяются неподдерживаемые сценарии службы подключения ключей клиента. Если вы хотите подключиться к ключу клиента с помощью устаревшего метода, после выполнения всех действий по настройке azure Key Vault и подписок обратитесь в службу поддержки Майкрософт , запросив поддержку по ключу клиента.

Подключение к ключу клиента для клиентов для государственных организаций

Если у вас есть клиент, расположенный в GCC-H или DoD, и вы хотите включить ключ клиента, после выполнения всех действий по настройке azure Key Vault и подписок обратитесь в службу поддержки Майкрософт , запросив поддержку ключа клиента для клиентов для государственных организаций.

Подключение к ключу клиента для SharePoint и OneDrive

Для подключения к ключу клиента для SharePoint и OneDrive необходимо выполнить два предварительных требования.

Клиент уже подключен к ключу клиента для Exchange или ключу клиента для нескольких рабочих нагрузок.

Обе подписки регистрируются для использования обязательного периода хранения.

Если клиент удовлетворяет обоим предварительным требованиям, перейдите к разделу Создание DEP для использования с SharePoint и OneDrive.

Дальнейшие действия

После выполнения действий, описанных в этой статье, вы будете готовы к созданию и назначению DEP. Инструкции см. в разделе Управление ключом клиента.