Использование элемента управления условным доступом для приложений Defender для облака

В этой статье представлен обзор использования управления приложениями Microsoft Defender для облака Apps для создания политик доступа и сеансов. Управление условным доступом к приложениям обеспечивает мониторинг и контроль доступа пользователей к облачным приложениям в режиме реального времени.

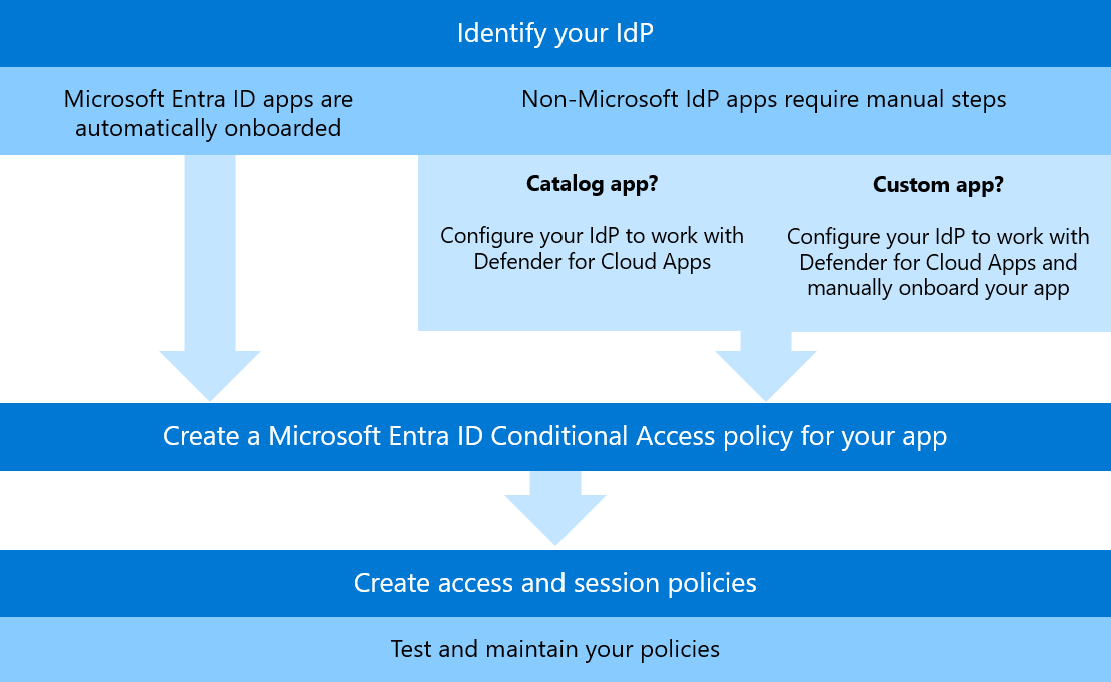

Поток использования управления условным доступом приложений (предварительная версия)

На следующем рисунке показан высокий уровень процесса настройки и реализации управления приложением условного доступа:

Какой поставщик удостоверений вы используете?

Прежде чем приступить к использованию элемента управления приложениями условного доступа, понять, управляются ли ваши приложения Microsoft Entra или другим поставщиком удостоверений (IdP).

Приложения Microsoft Entra автоматически подключены для управления условным доступом и сразу же доступны для использования в условиях доступа и политики сеанса (предварительная версия). Можно вручную подключиться, прежде чем выбрать их в условиях политики доступа и сеанса.

Приложения, использующие поставщики удостоверений , отличные от Майкрософт, должны быть подключены вручную, прежде чем выбрать их в условиях политики доступа и сеанса.

Если вы работаете с приложением каталога из поставщика удостоверений Майкрософт, настройте интеграцию между idP и Defender для облака Apps для подключения всех приложений каталога. Дополнительные сведения см. в разделе "Подключение приложений каталога поставщика удостоверений Майкрософт" для управления условным доступом.

Если вы работаете с пользовательскими приложениями, необходимо настроить интеграцию между idP и приложениями Defender для облака, а также подключить каждое пользовательское приложение. Дополнительные сведения см. в разделе "Подключение пользовательских приложений, отличных от Майкрософт IdP", для управления условным доступом.

Примеры процедур

В следующих статьях приведены примеры процессов настройки поставщика удостоверений, отличных от Майкрософт, для работы с приложениями Defender для облака:

- PingOne в качестве поставщика удостоверений

- службы федерации Active Directory (AD FS) (AD FS) в качестве поставщика удостоверений

- Okta в качестве поставщика удостоверений

Необходимые условия:

- Убедитесь, что конфигурации брандмауэра разрешают трафик со всех IP-адресов, перечисленных в требованиях к сети.

- Убедитесь, что приложение обладает полной цепочкой сертификатов. Неполные или частичные цепочки сертификатов могут привести к неожиданному поведению в приложениях при мониторинге с помощью политик управления приложениями условного доступа.

Создание политики условного доступа идентификатора Microsoft Entra ID

Чтобы политика доступа или сеанса работала, также должна быть политика условного доступа Microsoft Entra ID, которая создает разрешения для управления трафиком.

Мы внедрены пример этого процесса в документацию по созданию политики доступа и сеанса .

Дополнительные сведения см. в разделе "Политики условного доступа" и "Создание политики условного доступа".

Создание политик доступа и сеансов

Убедившись, что ваши приложения подключены автоматически, так как они являются приложениями идентификатора Microsoft Entra или вручную, и у вас есть политика условного доступа Microsoft Entra ID, вы можете продолжить создание политик доступа и сеансов для любого нужного сценария.

Дополнительные сведения см. в разделе:

- Создание политики доступа к приложениям Defender для облака

- Создание политики сеанса Defender для облака Apps

Тестирование политик

Обязательно протестируйте политики и обновите все условия или параметры по мере необходимости. Дополнительные сведения см. в разделе:

Связанный контент

Дополнительные сведения см. в разделе "Защита приложений с помощью управления условным доступом к приложениям Microsoft Defender для облака".