Объекты, локальная среда и физическая безопасность в Azure

В этой статье описаны действия корпорации Майкрософт в сфере защиты инфраструктуры Azure.

Инфраструктура центра обработки данных

Azure состоит из инфраструктуры глобально распределенных центров обработки данных, которая поддерживает тысячи веб-служб и охватывает более чем 100 высокобезопасных площадок по всему миру.

Инфраструктура создана для размещения приложений ближе к пользователям в разных уголках мира и хранения данных в локальных расположениях, а также гарантирует максимальную устойчивость и соответствие требованиям. Azure имеет более 60 регионов по всему миру и доступен в 140 странах и регионах.

Регион представляет собой набор центров обработки данных, которые связаны между собой надежной и устойчивой сетью. По умолчанию сеть включает распределение контента, балансировку нагрузки, избыточность и шифрование трафика канального уровня для всего трафика Azure в регионе или между регионами. Располагая большим числом центров данных, нежели другие поставщики облачных услуг, Azure предоставляет вам возможность развертывать приложения там, где это необходимо.

Регионы Azure объединены в географические области. Географические области Azure гарантируют соблюдение требований к хранению и независимости данных, соответствию нормам и устойчивости в определенных географических границах.

Географические области позволяют клиентам с особыми требованиям к хранению данных и соответствию нормам хранить данные в ближайшем расположении. Географические области устойчивы к сбоям и могут выдержать отказ целого региона благодаря подключению к выделенной высокопроизводительной сетевой инфраструктуре.

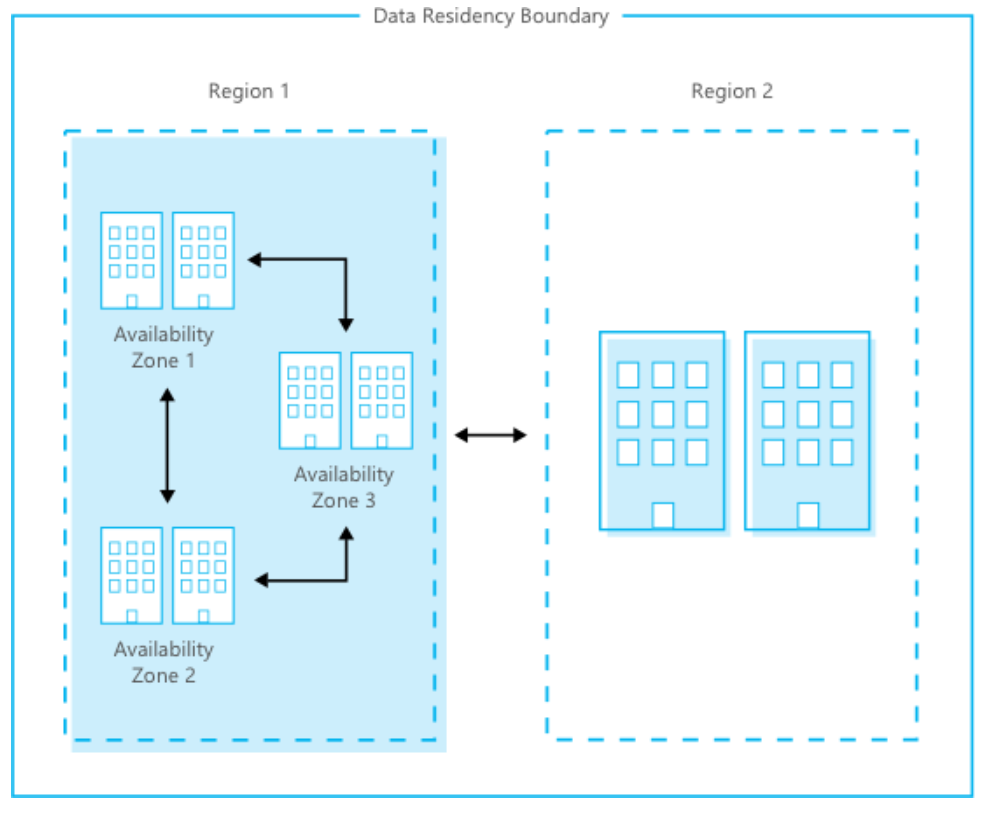

Зоны доступности — это физически разделенные расположения в пределах одного региона Azure. Каждая зона доступности состоит из одного или нескольких центров обработки данных, оснащенных независимыми системами электроснабжения, охлаждения и сетевого взаимодействия. Зоны доступности позволяют запускать критически важные приложения с высокой доступностью и низкой задержкой при репликации.

На следующем рисунке показано, как глобальная инфраструктура Azure объединяет регион и зоны доступности в общих границах местонахождения данных, что позволяет обеспечить высокую доступность, аварийное восстановление и резервное копирование.

Географический охват центров обработки данных позволяет корпорации Майкрософт быть ближе к клиентам, что помогает уменьшить задержку в сети и обеспечить резервное копирование и восстановление данных.

Физическая безопасность

Представители корпорации Майкрософт разрабатывают, строят и управляют центрами обработки данных таким образом, который позволяет строго контролировать физический доступ к областям, где хранятся ваши данные. Корпорация Майкрософт понимает важность защиты данных и стремится помочь защитить центры обработки данных, которые их содержат. В корпорации Майкрософт работают подразделения, которые занимаются проектированием, строительством и эксплуатацией физических объектов, поддерживающих Azure. Эта команда инвестируется в поддержание состояния физической безопасности.

Корпорация Майкрософт применяет многоуровневый подход к физической безопасности, что позволяет снизить риск неавторизованных пользователей, которые получают физический доступ к данным и ресурсам центров обработки данных. В центрах обработки данных, управляемых корпорацией Майкрософт, предусмотрены обширные уровни защиты: контроль доступа по периметру объекта, по периметру здания, внутри здания и внутри самого центра обработки данных. Существуют такие уровни физической безопасности.

Запрос доступа и утверждение. Клиент должен запросить доступ, прежде чем прибыть в центр обработки данных. Также необходимо предоставить деловое обоснование для визита, например, целью визита может являться аудит или проверка соблюдения соответствий. На основе требований к доступу все заявки утверждаются сотрудниками корпорации Майкрософт. Запрос на получение доступа помогает сохранить количество людей, необходимых для выполнения задач в центрах обработки данных на минимальном уровне. После того как корпорация Майкрософт предоставит разрешение, клиент получит доступ только к той области центра обработки данных, которая была указана в его заявлении. Разрешения ограничиваются определенным периодом времени, а после становятся недействительными.

Доступ посетителей. Временные индикаторы доступа хранятся в управляемом доступом SOC и инвентарикуются в начале и конце каждой смены. Все посетители, у которых есть разрешение на доступ к центру обработки данных, назначаются как эскорт только по своим значкам и обязаны всегда оставаться со своим эскортом. Сопровождаемые посетители не имеют каких-либо уровней доступа и могут перемещаться по помещению только с разрешения сопровождающих их сотрудников. Эскорт отвечает за проверку действий и доступа посетителей во время посещения центра обработки данных. Корпорация Майкрософт требует, чтобы посетители сдавали значки при выезде из любого объекта Майкрософт. Все значки посетителей удаляются с уровней доступа, прежде чем они будут повторно использованы для будущих посещений.

Периметр объекта. Когда клиент попадает в центр обработки данных, ему необходимо пройти через четко определенную точку доступа. Как правило, высокие заборы из стали и бетона охватывают каждый сантиметр периметра. В центрах обработки данных установлены камеры, которые сотрудники службы безопасности постоянно контролируют. Патрули охранников гарантируют, что вход и выход ограничены назначенными районами. Bollards и другие меры защищают внешний центр обработки данных от потенциальных угроз, включая несанкционированный доступ.

Вход в здание. Вход в центр обработки данных охраняют профессионалы службы безопасности, которые прошли строгую подготовку и проверку. Сотрудники службы безопасности также регулярно патрулируют центр обработки данных, а также постоянно контролируют видеокамеры внутри.

Внутри здания. Чтобы продолжить движение через центр обработки данных, после входа в здание, необходимо пройти двухфакторную проверку подлинности с помощью биометрии. Если личность проверена, клиент может войти только в ту часть центра обработки данных, к которой был получен доступ. Там можно оставаться только на разрешенный период времени.

Уровень центра обработки данных. Разрешается доступ только к определенной зоне на уровне. Также необходимо пройти проверку на предмет обнаружения металлических предметов. Чтобы снизить риск использования несанкционированных данных, которые поступают или исходят из центра обработки данных без ведома администрации, только утвержденные устройства могут быть пронесены внутрь. Кроме того, видеокамерами контролируется передняя и задняя части каждой стойки сервера. Полное сканирование на наличие металлических предметов повторяется, когда пользователь покидает зону на уровне центра обработки данных. Чтобы покинуть центр обработки данных, необходимо пройти дополнительную проверку безопасности.

Проверка физической безопасности

Периодически мы проводим проверки физической безопасности объектов. Это гарантирует, что центры обработки данных соответствуют требованиям безопасности Azure. Персонал поставщика услуг, который работает в центрах обработки данных, не предоставляет управление службами Azure. Персонал не может войти в системы Azure и не имеет физического доступа к комнате и пространствам размещения ресурсов Azure.

Устройства передачи данных

Корпорация Майкрософт использует лучшие методики и передовые решения, которые соответствуют стандарту NIST 800-88. Для жестких дисков, которые нельзя очистить, используется процесс уничтожения, после которого восстановление информации становится невозможным. Этот процесс разрушения состоит из таких этапов как разрушение, измельчение, дробление или сжигание. Мы определяем средства утилизации в соответствии с типом ресурса. Мы сохраняем записи об уничтожении.

Утилизация оборудования

По истечении срока службы системы операционный персонал корпорации Майкрософт следует строгим процедурам обработки данных и утилизации оборудования, чтобы гарантировать, что никакие аппаратные средства, которые содержат данные, не будут доступны сторонам, к которым нет доверия. Мы используем подход безопасного удаления для жестких дисков, которые его поддерживают. Для жестких дисков, которые нельзя очистить, используется процесс уничтожения диска, после которого восстановление информации становится невозможным. Этот процесс разрушения состоит из таких этапов как разрушение, измельчение, дробление или сжигание. Мы определяем средства утилизации в соответствии с типом ресурса. Мы сохраняем записи об уничтожении. Все службы Azure используют утвержденные практики управления хранением и удалением носителей.

Соответствие нормативным требованиям

Мы спроектировали инфраструктуру Azure и управляем ею таким образом, чтобы она соответствовала широкому набору международных и отраслевых стандартов, например ISO 27001, HIPAA, FedRAMP, SOC 1 и SOC 2. Мы также соблюдаем стандарты для конкретных стран и регионов, включая IRAP Австралии, Uk G-Cloud и СИНГАПУР MTCS. С помощью строгих сторонних экспертиз, например экспертиз Британского института стандартов, осуществляется проверка соблюдения платформой жестких мер обеспечения безопасности, которые утверждены этими стандартами.

Полный список стандартов, которым соответствует Azure, можно найти в статье по соответствию стандартам.

Дальнейшие действия

Дополнительные сведения о действиях корпорации Майкрософт для защиты инфраструктуры Azure приведены в следующих статьях:

- Доступность инфраструктуры Azure

- Компоненты и границы информационной системы Azure

- Сетевая архитектура Azure

- Рабочая сеть Azure

- Возможности безопасности Базы данных SQL Azure

- Операции и управление в рабочей среде Azure

- Мониторинг инфраструктуры Azure

- Целостность инфраструктуры Azure

- Защита данных клиентов в Azure