Подключение проекта GCP к Microsoft Defender для облака

Рабочие нагрузки обычно охватывают несколько облачных платформ. Облачные службы безопасности должны выполнять то же самое. Microsoft Defender для облака помогает защитить рабочие нагрузки в Google Cloud Platform (GCP), но необходимо настроить подключение между ними и Defender для облака.

На этом снимке экрана показаны учетные записи GCP, отображаемые на панели мониторинга обзора Defender для облака.

Проектирование авторизации GCP

Процесс проверки подлинности между Microsoft Defender для облака и GCP является федеративной процедурой проверки подлинности.

При подключении к Defender для облака шаблон GCloud используется для создания следующих ресурсов в рамках процесса проверки подлинности:

Пул удостоверений рабочей нагрузки и поставщики

Учетные записи служб и привязки политик

Процесс проверки подлинности работает следующим образом:

служба CSPM Microsoft Defender для облака получает токен Microsoft Entra. Маркер подписан идентификатором Microsoft Entra с помощью алгоритма RS256 и действителен в течение 1 часа.

Токен Microsoft Entra обменивается маркером STS Google.

Google STS проверяет маркер с помощью поставщика удостоверений рабочей нагрузки. Маркер Microsoft Entra отправляется в службы STS Google, которая проверяет маркер с помощью поставщика удостоверений рабочей нагрузки. Затем выполняется проверка аудитории, а маркер подписан. Затем токен Google STS возвращается в службу CSPM Defender для облака.

служба CSPM Defender для облака использует токен Google STS для олицетворения учетной записи службы. CSPM Defender для облака получает учетные данные учетной записи службы, используемые для сканирования проекта.

Необходимые компоненты

Для выполнения процедур, описанных в этой статье, вам потребуется:

Подписка Microsoft Azure. Если у вас нет подписки Azure, вы можете зарегистрироваться бесплатно.

Доступ к проекту GCP.

Разрешение на уровень участника для соответствующей подписки Azure.

Дополнительные сведения о ценах на Defender для облака см. на странице цен.

При подключении проектов GCP к определенным подпискам Azure рассмотрите иерархию ресурсов Google Cloud и следующие рекомендации:

- Вы можете подключить проекты GCP к Microsoft Defender для облака на уровне проекта.

- Вы можете подключить к одной подписке Azure несколько проектов.

- Вы можете подключить к нескольким подпискам Azure несколько проектов.

Подключение проекта GCP

При создании подключения между проектом GCP и Microsoft Defender для облака существует четыре части процесса подключения.

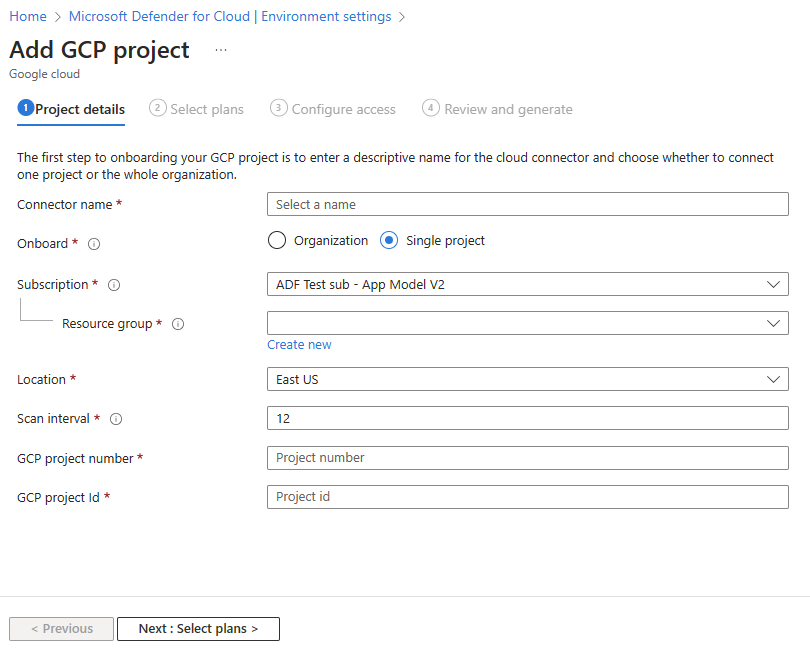

Сведения о проекте

В первом разделе необходимо добавить основные свойства соединения между проектом GCP и Defender для облака.

Здесь вы назовете соединитель, выберите подписку и группу ресурсов, которая используется для создания ресурса шаблона ARM, который называется соединителем безопасности. Соединитель безопасности представляет ресурс конфигурации, содержащий параметры проектов.

Вы также выбираете расположение и добавляете идентификатор организации для проекта.

Можно также задать интервал сканирования от 1 до 24 часов.

Некоторые сборщики данных выполняются с фиксированными интервалами сканирования и не влияют на пользовательские конфигурации интервалов. В следующей таблице показаны фиксированные интервалы сканирования для каждого исключенного сборщика данных:

| Имя сборщика данных | Интервал сканирования |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage ContainerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance ComputeRegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

1 ч |

При подключении организации можно также исключить номера проектов и идентификаторы папок.

Выбор планов для проекта

После ввода сведений о вашей организации вы сможете выбрать планы для включения.

Здесь вы можете решить, какие ресурсы необходимо защитить на основе значения безопасности, которое вы хотите получить.

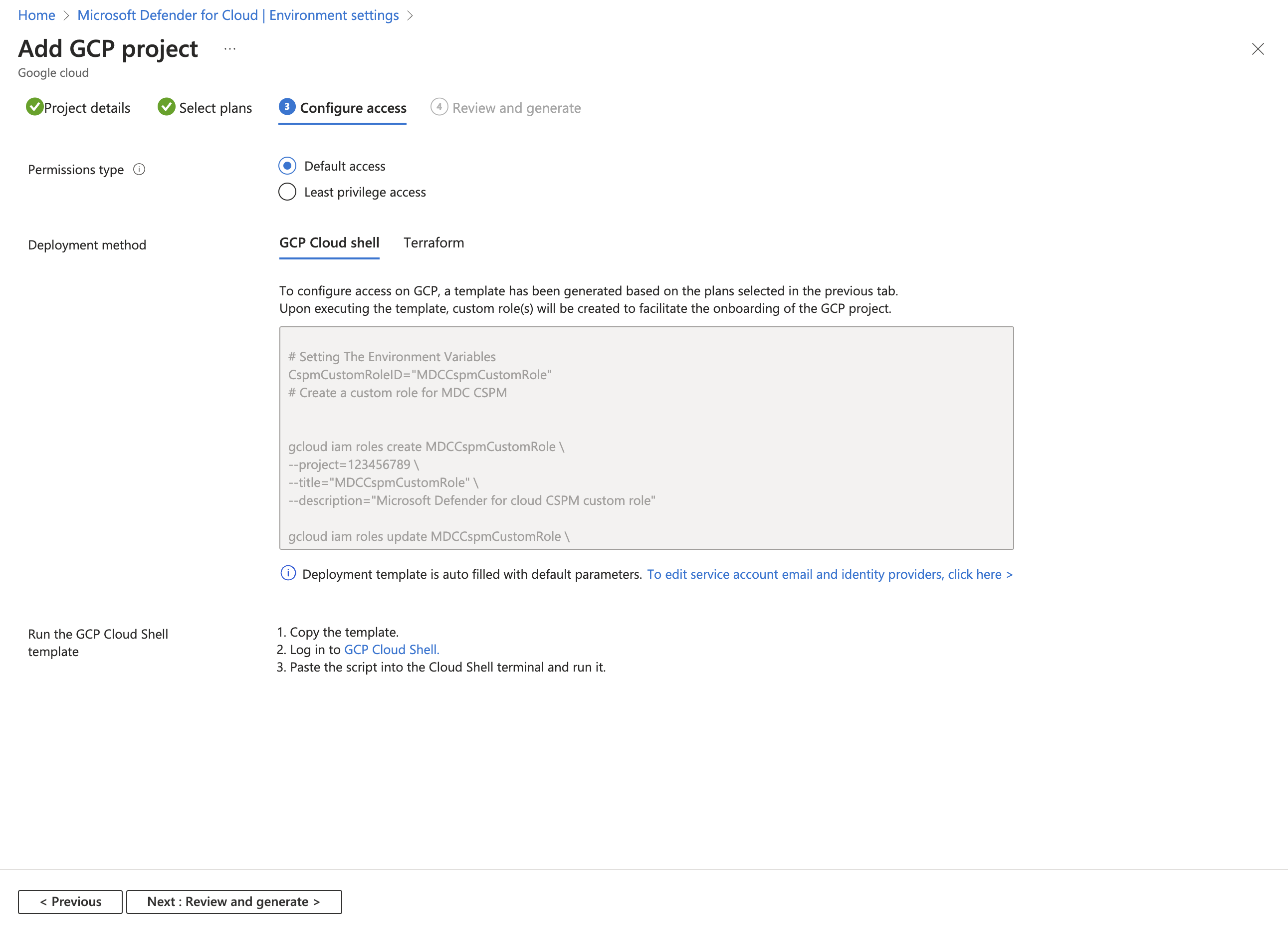

Настройка доступа для проекта

После выбора планов необходимо включить и ресурсы, которые необходимо защитить, чтобы настроить доступ между Defender для облака и проектом GCP.

На этом шаге можно найти скрипт GCloud, который должен выполняться в проекте GCP, который будет подключен. Сценарий GCloud создается на основе планов, которые вы выбрали для подключения.

Скрипт GCloud создает все необходимые ресурсы в среде GCP, чтобы Defender для облака могли работать и предоставлять следующие значения безопасности:

- Пул удостоверений рабочей нагрузки

- Поставщик удостоверений рабочей нагрузки (на план)

- учетные записи служб;

- Привязки политики уровня проекта (учетная запись службы имеет доступ только к конкретному проекту)

Проверка и создание соединителя для проекта

Последним шагом подключения является проверка всех выбранных элементов и создание соединителя.

Примечание.

Для обнаружения ресурсов GCP и разрешения процесса проверки подлинности необходимо включить следующие API:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comЕсли вы не включите эти API в настоящее время, их можно включить во время процесса подключения, выполнив скрипт GCloud.

После создания соединителя проверка начинается в среде GCP. Новые рекомендации отображаются в Defender для облака после 6 часов. Если вы включили автоматическую подготовку, Azure Arc и все включенные расширения устанавливаются автоматически для каждого обнаруженного ресурса.

Подключение организации GCP

Аналогично подключению одного проекта, при подключении организации GCP Defender для облака создает соединитель безопасности для каждого проекта в организации (если не были исключены определенные проекты).

Сведения об организации

В первом разделе необходимо добавить основные свойства соединения между организацией GCP и Defender для облака.

Здесь вы назовете соединитель, выберите подписку и группу ресурсов, которая используется для создания ресурса шаблона ARM, который называется соединителем безопасности. Соединитель безопасности представляет ресурс конфигурации, содержащий параметры проектов.

Вы также выбираете расположение и добавляете идентификатор организации для проекта.

При подключении организации можно также исключить номера проектов и идентификаторы папок.

Выбор планов для организации

После ввода сведений о вашей организации вы сможете выбрать планы для включения.

Здесь вы можете решить, какие ресурсы необходимо защитить на основе значения безопасности, которое вы хотите получить.

Настройка доступа для организации

Выбрав планы, вы хотите включить и ресурсы, которые необходимо защитить, необходимо настроить доступ между Defender для облака и организацией GCP.

При подключении организации есть раздел, содержащий сведения о проекте управления. Аналогично другим проектам GCP, организация также считается проектом и используется Defender для облака для создания всех необходимых ресурсов, необходимых для подключения организации к Defender для облака.

В разделе сведений о проекте управления у вас есть выбор:

- Выделение проекта управления для Defender для облака включения в скрипт GCloud.

- Укажите сведения о уже существующем проекте, который будет использоваться в качестве проекта управления с Defender для облака.

Вам нужно решить, какой вариант лучше всего подходит для архитектуры вашей организации. Рекомендуется создать выделенный проект для Defender для облака.

Сценарий GCloud создается на основе планов, которые вы выбрали для подключения. Скрипт создает все необходимые ресурсы в среде GCP, чтобы Defender для облака могли работать и предоставлять следующие преимущества безопасности:

- Пул удостоверений рабочей нагрузки

- Поставщик удостоверений рабочей нагрузки для каждого плана

- Пользовательская роль для предоставления Defender для облака доступа к обнаружению и получении проекта в подключенной организации

- Учетная запись службы для каждого плана

- Учетная запись службы для службы автоматической подготовки

- Привязки политик уровня организации для каждой учетной записи службы

- Включение API на уровне проекта управления

Некоторые API не используются напрямую с проектом управления. Вместо этого API проходят проверку подлинности через этот проект и используют один из API из другого проекта. API должен быть включен в проекте управления.

Проверка и создание соединителя для организации

Последним шагом подключения является проверка всех выбранных элементов и создание соединителя.

Примечание.

Для обнаружения ресурсов GCP и разрешения процесса проверки подлинности необходимо включить следующие API:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comЕсли вы не включите эти API в настоящее время, их можно включить во время процесса подключения, выполнив скрипт GCloud.

После создания соединителя проверка начинается в среде GCP. Новые рекомендации отображаются в Defender для облака после 6 часов. Если вы включили автоматическую подготовку, Azure Arc и все включенные расширения устанавливаются автоматически для каждого обнаруженного ресурса.

Необязательно. Настройка выбранных планов

По умолчанию все планы включены. Вы можете отключить планы, которые вам не нужны.

Настройка плана Defender для серверов

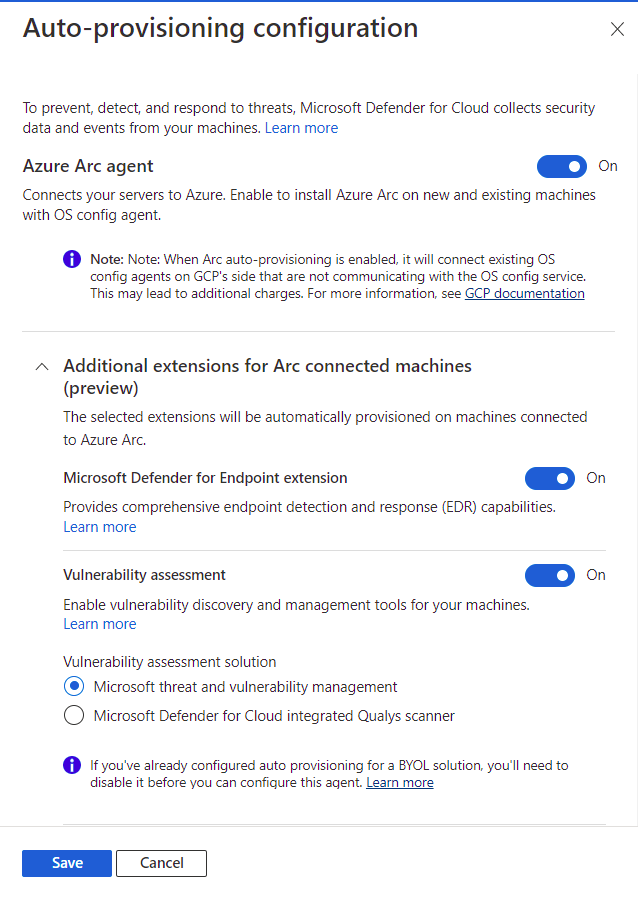

Microsoft Defender для серверов обеспечивает обнаружение угроз и расширенную защиту к экземплярам виртуальной машины GCP. Чтобы получить полное представление о содержимом безопасности Microsoft Defender для серверов, подключите экземпляры виртуальной машины GCP к Azure Arc. Если выбрать план Microsoft Defender для серверов, вам потребуется:

Служба "Microsoft Defender для серверов", включенная в вашей подписке. Узнайте, как включить планы, в руководстве Включение функций усиленной безопасности.

Azure Arc для серверов, установленных в экземплярах виртуальных машин.

Рекомендуется использовать процесс автоматической подготовки для установки Azure Arc на экземплярах виртуальных машин. Автоматическая подготовка включена по умолчанию в процессе подключения и требует разрешений владельца подписки. Процесс автоматической подготовки Azure Arc использует агент конфигурации ОС в конце GCP. Узнайте больше о доступности агента конфигурации ОС на компьютерах GCP.

Процесс автоматической подготовки Azure Arc использует диспетчер виртуальных машин в GCP для принудительного применения политик на виртуальных машинах с помощью агента конфигурации ОС. Виртуальная машина с активным агентом конфигурации ОС несет затраты в соответствии с GCP. Чтобы узнать, как эта стоимость может повлиять на вашу учетную запись, обратитесь к технической документации GCP.

Microsoft Defender для серверов не устанавливает агент конфигурации ОС на виртуальную машину, которая не установлена. Однако Microsoft Defender для серверов обеспечивает обмен данными между агентом конфигурации ОС и службой конфигурации ОС, если агент уже установлен, но не взаимодействует со службой. Это взаимодействие может изменить агент конфигурации ОС на inactive active и привести к дополнительным затратам.

Кроме того, вы можете вручную подключить экземпляры виртуальной машины к Azure Arc для серверов. Экземпляры в проектах с включенным планом Defender для серверов, которые не подключены к Azure Arc, отображаются при подключении экземпляров виртуальных машин GCP к Azure Arc. Выберите параметр "Исправить " в рекомендации по установке Azure Arc на выбранных компьютерах.

Соответствующие серверы Azure Arc для виртуальных машин GCP, которые больше не существуют (и соответствующие серверы Azure Arc с состоянием "Отключено" или "Истекло") удаляются через семь дней. Этот процесс удаляет неуместные сущности Azure Arc, чтобы убедиться, что отображаются только серверы Azure Arc, связанные с существующими экземплярами.

Убедитесь, что выполнены требования к сети для Azure Arc.

Включите эти другие расширения на компьютерах, подключенных к Azure Arc:

- Microsoft Defender для конечной точки;

- Решение для оценки уязвимостей (Управление уязвимостями Microsoft Defender или Qualys)

Defender для серверов назначает теги ресурсам GCP Azure Arc для управления процессом автоматической подготовки. Эти теги должны быть должным образом назначены ресурсам, чтобы Defender для серверов могли управлять ресурсами: Cloud, , InstanceName, MDFCSecurityConnectorMachineId, ProjectIdи ProjectNumber.

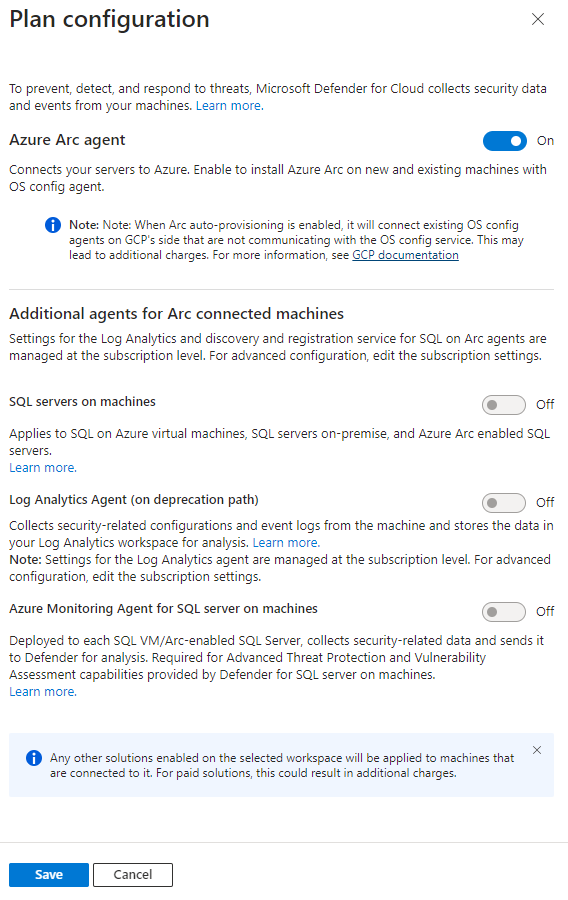

Чтобы настроить план Defender для серверов, выполните следующие действия.

На вкладке "Выбор планов " нажмите кнопку "Настроить".

В области конфигурации автоматической подготовки включите или выключите переключатель в зависимости от необходимости.

Если агент Azure Arc отключен, необходимо выполнить процесс установки вручную, упомянутый ранее.

Выберите Сохранить.

Перейдите к шагу 8 инструкций по подключению проекта GCP.

Настройка плана Defender для баз данных

Чтобы получить полную видимость содержимого безопасности Microsoft Defender для баз данных, подключите экземпляры виртуальной машины GCP к Azure Arc.

Чтобы настроить план Defender для баз данных, выполните следующие действия.

На вкладке "Выбор планов" в базах данных выберите "Параметры".

В области конфигурации плана включите или выключите переключатель в зависимости от необходимости.

Если переключатель для Azure Arc отключен, необходимо выполнить процесс установки вручную, упомянутый ранее.

Выберите Сохранить.

Перейдите к шагу 8 инструкций по подключению проекта GCP.

Настройка плана Defender для контейнеров

Microsoft Defender для контейнеров обеспечивает обнаружение угроз и расширенную защиту к кластерам GCP Google Kubernetes Engine (GKE). Чтобы получить полное значение безопасности из Defender для контейнеров и полностью защитить кластеры GCP, убедитесь, что выполнены следующие требования.

Примечание.

- Если вы решили отключить доступные параметры конфигурации, агенты или компоненты не будут развертываться в ваших кластерах. Дополнительные сведения о доступности компонентов.

- Защитник для контейнеров при развертывании в GCP может привести к внешним затратам, таким как затраты на ведение журнала, расходы на паб/суб и исходящий трафик.

Журналы аудита Kubernetes для Defender для облака: включен по умолчанию. Эта конфигурация доступна только на уровне проекта GCP. Он предоставляет бессерверную коллекцию данных журнала аудита через GCP Cloud Log в серверную часть Microsoft Defender для облака для дальнейшего анализа. Defender для контейнеров требует журналов аудита уровня управления для обеспечения защиты от угроз среды выполнения. Чтобы отправить журналы аудита Kubernetes в Microsoft Defender, переключите параметр " Вкл.".

Примечание.

Если отключить эту конфигурацию, функция

Threat detection (control plane)будет отключена. См. дополнительные сведения о доступности функций.Датчик Автоматической подготовки Defender для Azure Arc и автоматической подготовки Политика Azure расширения для Azure Arc: включен по умолчанию. Kubernetes с поддержкой Azure Arc и его расширения можно установить в кластерах GKE тремя способами:

- Включите автоматическую подготовку Defender для контейнеров на уровне проекта, как описано в инструкциях в этом разделе. Мы рекомендуем этот метод.

- Используйте рекомендации Defender для облака для установки на кластер. Они отображаются на странице рекомендаций Microsoft Defender для облака. Узнайте, как развернуть решение в определенных кластерах.

- Вручную установите Kubernetes и расширения с поддержкой Arc.

Обнаружение без агента для Kubernetes обеспечивает обнаружение кластеров Kubernetes на основе API. Чтобы включить функцию обнаружения без агента для Kubernetes , переключите параметр " Вкл.".

Оценка уязвимостей без агента предоставляет управление уязвимостями для образов, хранящихся в реестре контейнеров Google (GCR) и Реестре артефактов Google (GAR) и выполняющих образы в кластерах GKE. Чтобы включить функцию оценки уязвимостей без агента, переключите параметр "Вкл.

Чтобы настроить план Defender для контейнеров, выполните следующие действия.

Выполните действия, чтобы подключить проект GCP.

На вкладке "Выбор планов " нажмите кнопку "Настроить". Затем в области конфигурации Defender для контейнеров включите переключатель вкл.

Выберите Сохранить.

Перейдите к шагу 8 инструкций по подключению проекта GCP.

Настройка плана CSPM Defender

Если вы выберете план CSPM в Microsoft Defender, вам потребуется:

- Подписка Microsoft Azure. Если у вас нет подписки Azure, вы можете зарегистрироваться для бесплатной подписки.

- Необходимо включить Microsoft Defender для облака в подписке Azure.

- Чтобы получить доступ ко всем функциям, доступным из плана CSPM, план должен быть включен владельцем подписки.

- Чтобы включить возможности CIEM (управление правами на доступ к облачной инфраструктуре), учетная запись идентификатора записи, используемая для процесса подключения, должна иметь роль каталога "Администратор приложений" или "Администратор облачных приложений" для клиента (или эквивалентные права администратора для создания регистраций приложений). Это требование необходимо только во время процесса подключения.

Узнайте больше о том, как включить CSPM Defender.

Чтобы настроить план CSPM Defender, выполните следующие действия.

На вкладке "Выбор планов " нажмите кнопку "Настроить".

В области конфигурации плана включите или выключите переключатель вкл. Чтобы получить полное значение CSPM Defender, рекомендуется включить все переключатели.

Выберите Сохранить.

Перейдите к шагу 8 инструкций по подключению проекта GCP.

Мониторинг ресурсов GCP

На странице рекомендаций по безопасности в Defender для облака отображаются ресурсы GCP вместе с ресурсами Azure и AWS для истинного многооблачного представления.

Чтобы просмотреть все активные рекомендации для ресурсов по типу ресурса, используйте страницу инвентаризации активов в Defender для облака и отфильтруйте нужный тип ресурсов GCP.

Примечание.

Так как агент Log Analytics (также известный как MMA) установлен на пенсию в августе 2024 года, все функции Defender для серверов и возможности безопасности, которые в настоящее время зависят от него, в том числе описанные на этой странице, будут доступны через Microsoft Defender для конечной точки интеграцию или проверку без агента до даты выхода на пенсию. Дополнительные сведения о схеме развития для каждой из функций, которые в настоящее время зависят от агента Log Analytics, см . в этом объявлении.

Интеграция с XDR в Microsoft Defender

При включении Defender для облака оповещения Defender для облака автоматически интегрируются на портал Microsoft Defender. Дальнейшие шаги не требуются.

Интеграция между Microsoft Defender для облака и XDR в Microsoft Defender позволяет перенести облачные среды в XDR в Microsoft Defender. Благодаря оповещениям Defender для облака и облачным корреляциям, интегрированным в XDR в Microsoft Defender, команды SOC теперь могут получить доступ ко всем сведениям о безопасности из одного интерфейса.

Дополнительные сведения о оповещениях Defender для облака см. в XDR в Microsoft Defender.

Следующие шаги

Подключение проекта GCP является частью мультиоблачного интерфейса, доступного в Microsoft Defender для облака:

- Назначьте доступ владельцам рабочих нагрузок.

- Защита всех ресурсов с помощью Defender для облака.

- Настройте локальные компьютеры и учетную запись AWS.

- Устранение неполадок соединителей с несколькими облаками.

- Получите ответы на распространенные вопросы о подключении проекта GCP.