Включение ключей, управляемых клиентом HSM для управляемых служб

Примечание.

Для этой функции требуется план "Премиум".

В этой статье описывается настройка собственного ключа из управляемого HSM в Azure Key Vault. Инструкции по использованию ключа из хранилищ Azure Key Vault см. в статье "Включение управляемых клиентом ключей для управляемых служб".

Требования

Чтобы использовать Azure CLI для этих задач, установите средство Azure CLI и установите расширение Databricks:

az extension add --name databricksЧтобы использовать PowerShell для этих задач, установите Azure PowerShell и установите модуль Databricks PowerShell. Кроме того, необходимо войти в систему:

Connect-AzAccountСведения о входе в учетную запись Azure в качестве пользователя см. в статье "Вход в PowerShell" с учетной записью пользователя Azure Databricks. Чтобы войти в учетную запись Azure в качестве субъекта-службы, ознакомьтесь с именем входа PowerShell с помощью субъекта-службы Идентификатора Microsoft Entra.

Шаг 1. Создание управляемого HSM в Azure Key Vault и ключа HSM

Вы можете использовать существующий управляемый HSM в Azure Key Vault или создать и активировать новую, следуя кратким руководствам в документации по управляемому HSM. См . краткое руководство. Подготовка и активация управляемого устройства HSM с помощью Azure CLI. Управляемый модуль HSM в Azure Key Vault должен иметь включенную защиту очистки.

Внимание

Хранилище ключей должно находиться в том же клиенте Azure, что и рабочая область Azure Databricks.

Чтобы создать ключ HSM, следуйте инструкциям по созданию ключа HSM.

Шаг 2. Настройка назначения управляемой роли HSM

Настройте назначение ролей для управляемого HSM Key Vault, чтобы рабочая область Azure Databricks получила разрешение на доступ к нему. Можно настроить назначение ролей с помощью портал Azure, Azure CLI или Azure PowerShell.

Использование портала Azure

- Перейдите к ресурсу Управляемого устройства HSM в портал Azure.

- В меню слева в разделе "Параметры" выберите "Локальный RBAC".

- Нажмите кнопку Добавить.

- В поле "Роль" выберите пользователя шифрования службы шифрования управляемого шифрования HSM.

- В поле "Область" выберите

All keys (/). - В поле "Субъект безопасности" введите

AzureDatabricksи прокрутите список результатов корпоративного приложения с идентификатором2ff814a6-3304-4ab8-85cb-cd0e6f879c1dприложения и выберите его. - Нажмите кнопку Создать.

- В меню слева в разделе "Параметры" выберите "Ключи" и выберите ключ.

- Скопируйте текст в поле "Идентификатор ключа".

Использование Azure CLI

Получите идентификатор объекта приложения AzureDatabricks с помощью Azure CLI.

az ad sp show --id "2ff814a6-3304-4ab8-85cb-cd0e6f879c1d" \ --query "id" \ --output tsvНастройте назначение роли управляемого устройства HSM. Замените

<hsm-name>управляемым именем HSM и замените<object-id>идентификаторомAzureDatabricksобъекта приложения на предыдущем шаге.az keyvault role assignment create --role "Managed HSM Crypto Service Encryption User" --scope "/" --hsm-name <hsm-name> --assignee-object-id <object-id>

Использование Azure PowerShell

Замените <hsm-name> управляемым именем HSM.

Connect-AzureAD

$managedService = Get-AzureADServicePrincipal \

-Filter "appId eq '2ff814a6-3304-4ab8-85cb-cd0e6f879c1d'"

New-AzKeyVaultRoleAssignment -HsmName <hsm-name> \

-RoleDefinitionName "Managed HSM Crypto Service Encryption User" \

-ObjectId $managedService.ObjectId

Шаг 3. Добавление ключа в рабочую область

Вы можете создать или обновить рабочую область с ключом, управляемым клиентом для управляемых служб, с помощью портал Azure, Azure CLI или Azure PowerShell.

Использование портала Azure

Щелкните " Создать ресурс " в левом верхнем углу страницы.

В строке поиска введите

Azure Databricksи выберите параметр Azure Databricks .Нажмите кнопку "Создать " в мини-приложении Azure Databricks.

Введите значения для полей ввода на вкладках "Основы" и "Сеть ".

После перехода на вкладку "Шифрование ":

- Чтобы создать рабочую область, включите собственный ключ в разделе "Управляемые службы".

- Для обновления рабочей области включите управляемые службы.

Задайте поля шифрования.

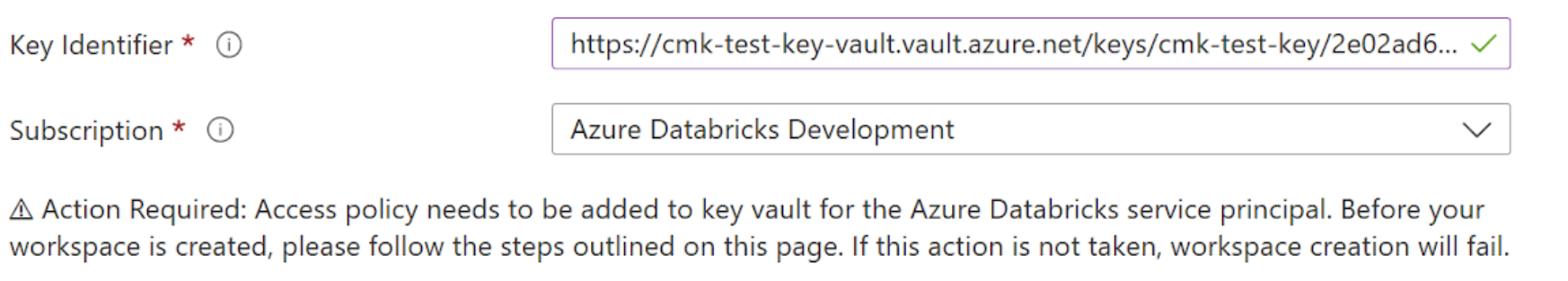

- В поле "Идентификатор ключа" вставьте идентификатор ключа управляемого ключа HSM.

- В раскрывающемся списке подписки введите имя подписки ключа Azure Key Vault.

Заполните оставшиеся вкладки и нажмите кнопку "Просмотр и создание " (для новой рабочей области) или "Сохранить " (для обновления рабочей области).

Использование Azure CLI

Создайте или обновите рабочую область:

Для создания и обновления добавьте следующие поля в команду:

managed-services-key-name: управляемое имя HSMmanaged-services-key-vault: управляемый URI HSMmanaged-services-key-version: управляемая версия HSM

Пример создания рабочей области с помощью следующих полей:

az databricks workspace create --name <workspace-name> \

--resource-group <resource-group-name> \

--location <location> \

--sku premium \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Пример обновления рабочей области с помощью следующих полей:

az databricks workspace update --name <workspace-name> \

--resource-group <resource-group-name> \

--managed-services-key-name <hsm-name> \

--managed-services-key-vault <hsm-uri> \

--managed-services-key-version <hsm-version>

Внимание

При смене ключа необходимо сохранить старый ключ доступным в течение 24 часов.

Использование PowerShell

Чтобы создать или обновить рабочую область, добавьте следующие параметры в команду для нового ключа:

ManagedServicesKeyVaultPropertiesKeyName: управляемое имя HSMManagedServicesKeyVaultPropertiesKeyVaultUri: управляемый URI HSMManagedServicesKeyVaultPropertiesKeyVersion: управляемая версия HSM

Пример создания рабочей области с этими полями:

New-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-location $keyVault.Location \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.Uri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Пример обновления рабочей области с этими полями:

Update-AzDatabricksWorkspace -Name <workspace-name> \

-ResourceGroupName <resource-group-name> \

-sku premium \

-ManagedServicesKeyVaultPropertiesKeyName $hsm.Name \

-ManagedServicesKeyVaultPropertiesKeyVaultUri $hsm.VaultUri \

-ManagedServicesKeyVaultPropertiesKeyVersion $hsm.Version

Внимание

При смене ключа необходимо сохранить старый ключ доступным в течение 24 часов.

Шаг 4 (необязательно): повторно импортируйте записные книжки

После первичного добавления ключа для управляемых служб в существующей рабочей области ваш ключ будут использовать только будущие операции записи. Существующие данные повторно не шифруются.

Можно экспортировать все записные книжки, а затем повторно их импортировать, чтобы ключ, который шифрует данные, защищался и управлялся вашим ключом. Можно использовать API экспорта и импорта рабочей области.

Смена ключа в дальнейшем

Если вы уже используете управляемый клиентом ключ для управляемых служб, можно обновить рабочую область, используя новую версию ключа или полностью новый ключ. Это называется сменой ключей.

Создайте новый ключ или измените существующий ключ в Управляемом хранилище HSM.

Убедитесь, что новый ключ имеет соответствующие разрешения.

Обновите рабочую область с помощью нового ключа с помощью портала, интерфейса командной строки или PowerShell. См . шаг 3. Добавление ключа в рабочую область и выполнение инструкций по обновлению рабочей области . Убедитесь, что вы используете те же значения для имени группы ресурсов и имени рабочей области, чтобы обновить существующую рабочую область, а не создать новую рабочую область. За исключением изменений в параметрах, связанных с ключами, используйте те же параметры, которые использовались для создания рабочей области.

Внимание

При смене ключа необходимо сохранить старый ключ доступным в течение 24 часов.

При необходимости экспортируйте и повторно импортируйте существующие записные книжки , чтобы все существующие записные книжки использовали новый ключ.